Michael von der Horst ist Managing Director Cybersecurity bei Cisco Deutschland. Cisco Systems ist einer der führenden Anbieter von Netzwerk-, Datacenter, Collaborations- und Security-Lösungen. Als größter Enterprise-Cybersecurity Anbieter liegt der strategische Fokus auf integrierten 360-Grad- und cloudbasierten Sicherheits-Lösungen, um vor allem Unternehmen vor Hackerangriffen zu schützen. Von der Horst sagt: „Das Thema Cybersecurity ist immer noch nicht in den Köpfen aller angekommen. Das sollten wir ändern."

Capital: Herr von der Horst, was genau ist bei Kaseya passiert?

MICHAEL VON DER HORST: Wenn wir das bei Cisco Talos Threat Research richtig verstanden haben, hat eine Hackergruppe Kunden von Kaseya mit dem Ransomware-Toolkit REvil/Sodinobiki angegriffen. Das ist die offizielle Bezeichnung des Schadprogramms. Es ist als Hacker-Toolkit schon seit 2019 auf dem Markt. Kaseya-VSA ist eine Remote Management Software. Sie ermöglicht die Fernwartung von Systemen. Die Angreifer haben eine noch nicht gepatchte Schwachstelle von Kaseya-VSA genutzt. Wir nennen das Zero Day. Von dort haben sie bei mehr als 60 IT-Dienstleistern die Kaseya-VSA-Server mit REvil/Sodinobiki infiziert. Über einen Software-Updateprozeß haben die Hacker dann mehr als 1500 Kunden angesteckt. Bei diesen Kunden fand dann die zweite Stufe der Attacke statt, die Verschlüsselung.

Also eine bekannte Software für Hackerangriffe?

Ja, REvil/Sodinobiki haben wir schon mehrfach gesehen. Supply-Chain-Attacken kennt man auch. Zuletzt haben wir das bei Solarwinds gesehen. Neuartig ist hingegen die Kombination der beiden Methoden.

Was macht diese Schadsoftware?

Es handelt sich dabei um eine klassische Schadsoftware. Sie verschlüsselt Systeme, die die Hacker dann gegen eine Lösegeldzahlung wieder freigeben .

Was ist denn noch über die Attacke bekannt?

Soweit wir wissen, ging es bei dem Angriff nur darum, in Kaseya-VSA Systeme einzudringen, um von dort aus Systeme der Kunden zu infiltrieren und zu verschlüsseln. Es ging offenbar nicht darum, Daten zu stehlen. Basierend auf der Erstinfektion haben die Hacker dann Zielsysteme gesucht. Darüber haben sie die verschiedenen Komponenten dieser Ransom-as-a-Service-Software automatisiert über einen Software-Update Vorgang platziert. Das passierte in Abhängigkeit von den jeweiligen Zielen.

Ransom-as-a-Service-Software?

Wesentliche Module einer Schadsoftware, die Hacker im Darkweb kaufen können.

Im Vergleich zum Angriff auf Colonial Pipeline ist die Lösegeldforderung sehr hoch – gibt es noch weitere Besonderheiten?

Die Bedeutung, also die Schwere der Attacke, kann man an verschiedenen Dingen ablesen. Zum einen sehen wir, dass zur Erstinfiltration ein Zero-Day benutzt wurde, der anscheinend zu spät gepatcht wurde. Kaseya arbeitete zum Zeitpunkt des Hackerangriffs an einem Patch für diese Schwachstelle. Außerdem ist die Lösegeldforderung sehr hoch. 70 Mio. Dollar für den Universalschlüssel. Das ist eine der größten Attacken in den vergangenen drei, vier Jahren. Was wir aber vor allem sehen, ist, dass sie sehr automatisiert abgelaufen ist.

Das müssen Sie erklären.

Die Software hat von sich aus nach der Erstinfiltration der VSA-Server mögliche Zielsysteme analysiert, geeignete Systeme angegriffen und die Lösegeldforderung angepasst. Die bei REVil/Sodinobiki übliche Rücksprache mit den Comand-and-Control-Servern war deaktiviert. Das ist eine neue Größe. Die Angreifer sind sehr sicher gewesen, dass ihre Attacke Erfolg haben wird.

Waren die Hacker das sonst nicht?

Viele Hackerangriffe basieren auf Trial and Error. Oft versuchen die Angreifer, ein System zu infiltrieren. Wenn es nicht klappt, lassen sie es wieder. Sonst wären die Kosten für die Attacke zu hoch.

Weiß man, wie die Attacke auf Kaseya-VSA abgelaufen ist?

Das ist recht klar, ja. Wir haben eine klare Zeitlinie, wann was passiert ist. Sechs Stunden nach der Erstattacke hat Kaseya die Aufforderung zum Abschalten der Server kommuniziert. Da hätte man anfangen können, die Kunden-Server abzuschalten. Auch automatisiert. Dann wäre eine weitere Verbreitung weitgehend limitiert gewesen.

Aber die Server und damit auch die Kunden waren dem Hackerangriff schutzlos ausgeliefert?

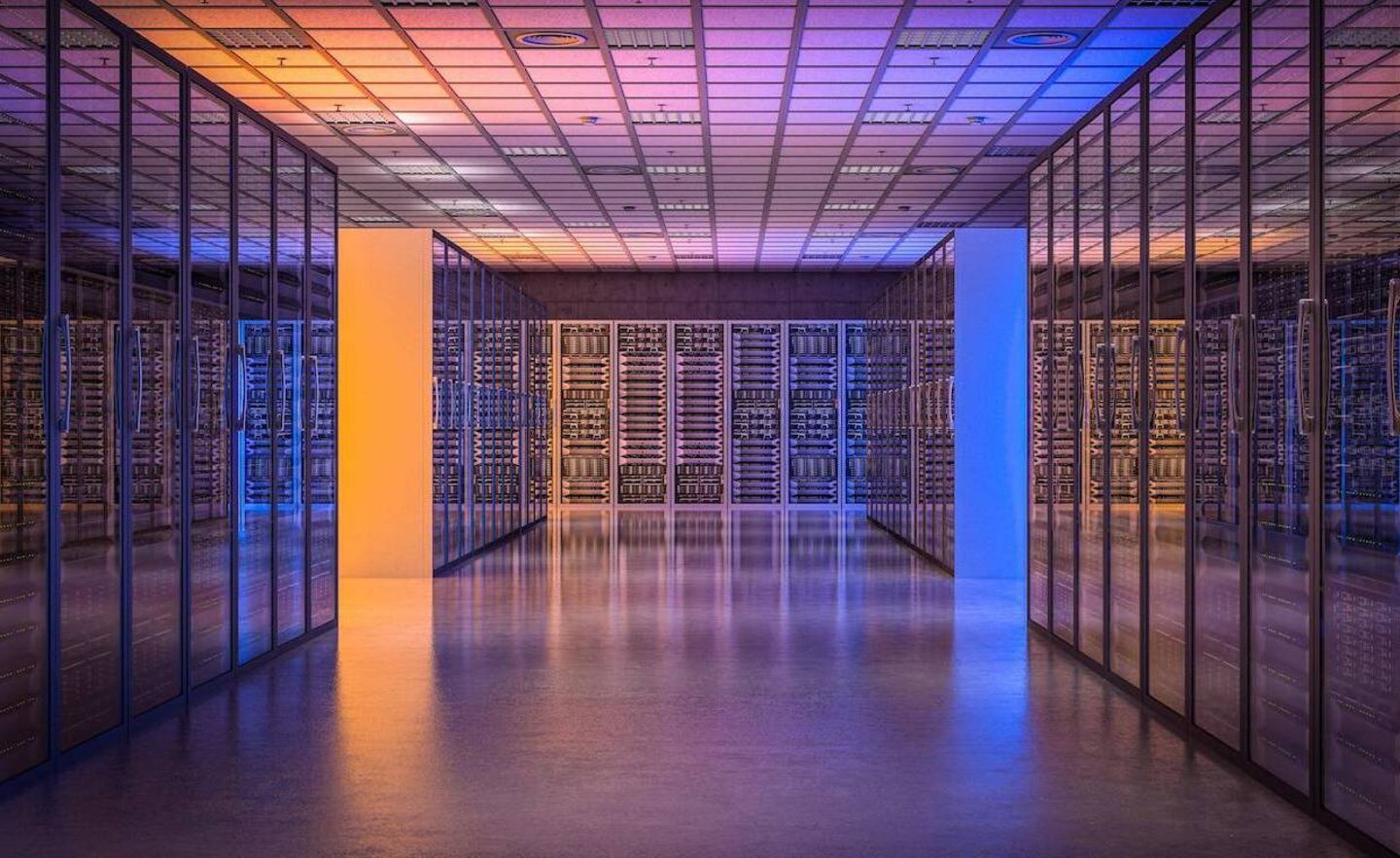

Es gibt durchaus Unternehmen, die ausreichend geschützt gewesen sind. Es wurden längst nicht alle Kunden infiltriert. Cloud-basierte Security-Lösungen, wie wir sie auch anbieten, konnten die Verbreitung nach dem Bekanntwerden der ersten Anzeichen einer Attacke recht schnell begrenzen. Mehre Anti-Malware-Lösungen haben den REvil-Angriff erkannt und gestoppt. Integrierte 360-Grad-Lösungen sind hier im Vorteil.

Wie können sich Unternehmen denn vor so einem Hackerangriff schützen?

Es ist wichtig, dass Unternehmen Schadensvorsorge betreiben. Zum Beispiel mit einer umfassenden, mehrstufigen Backup-Strategie. Außerdem brauchen die Unternehmen eine gute Anomalie-Erkennung. Die sieht zum Beispiel, ob die Rechner eines Systems mit Servern kommunizieren, mit denen sie eigentlich nicht kommunizieren dürften. Dann kann man Angriffe eigentlich relativ schnell erkennen und entsprechend auf sie reagieren. Wichtig wäre aber noch etwas anderes.

Was denn?

Wir sehen, dass die geforderten Lösegelder deutlich angestiegen sind. Das deutet darauf hin, dass das Geschäft für kriminelle Organisationen lukrativer wird. Das Problem ist: Je mehr Lösegelder bezahlt werden, desto mehr Angriffe wird es geben. Denn dann lohnt es sich für die Hacker, für ihre Arbeit in Vorleistung zu gehen – und damit wird der Kreislauf noch weiter angeheizt.

Kennen Sie schon Capital+ ? Unser werbefreies Premium-Angebot mit dem Besten aus Print und Online. Jetzt 30 Tage kostenlos testen!