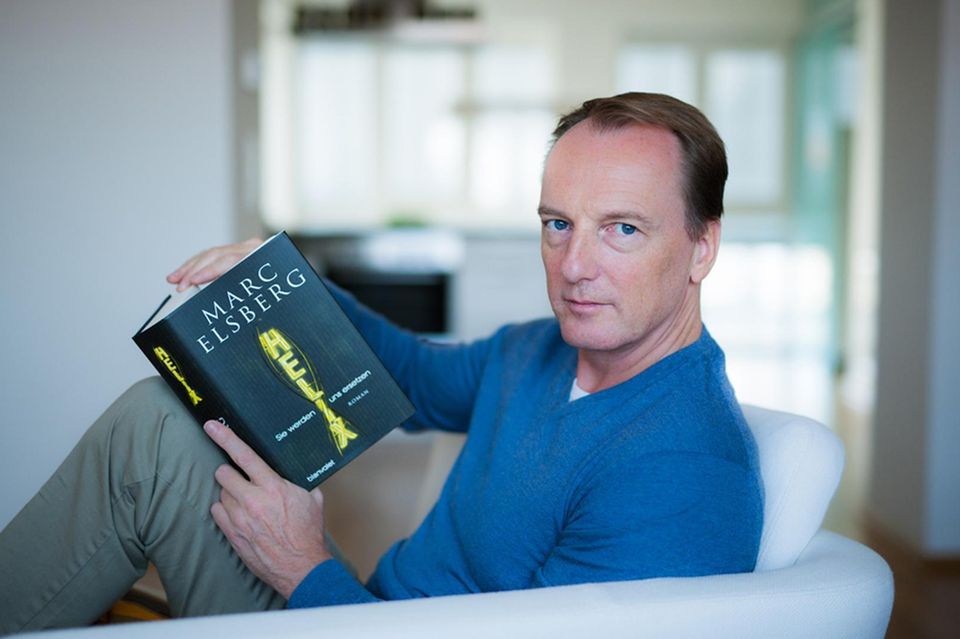

Joachim Jakobs ist Autor des Buches „Vernetzte Gesellschaft. Vernetzte Bedrohungen – Wie uns die künstliche Intelligenz herausfordert“, das im September im Cividale-Verlag erschienen ist

Mitarbeiter sind empfänglich für Manipulationen per Mail, mitunter erpressbar oder gar bestechlich. 70 Prozent aller IT-Sicherheitsvorfälle sollen laut einer Studie von 2013 auf den Faktor Mensch zurückzuführen sein. Jetzt soll der Mensch durch künstliche Intelligenz (kI) ersetzt werden: Schlaue Software soll die Fragen von Krankenversicherten, Bank- und Telekommunikationskunden inhaltlich erkennen und beantworten, vernetzte Roboter sollen nicht nur wissen, welches Teil wie zu bearbeiten ist, sondern die Arbeiten selbsttätig erledigen, an der neuen Maschine montieren, diese verpacken und anschließend zum Versand bringen. Mit autonomen Fahrzeugen kann die Ware dann auch gleich noch ohne menschliches Zutun zum Kunden transportiert werden.

Der in Cambridge promovierte Tshilidzi Marwala und heutige Professor der Universität Johannesburg mit Schwerpunkt kI in den Bereichen Ingenieurswesen, Informatik, Finanzwissenschaft, Sozialwissenschaft und Medizin bringt es am Beispiel der Wertpapierbörse auf den Punkt: „Je mehr Computerhändler von künstlicher Intelligenz unterstützt sind, umso effizienter werden die Märkte.“ Langsamkeit war Luxus von gestern – künftig ist Leistung gefragt!

Jenseits der damit verbundenen ethischen Fragen müssen wir Staat, Wirtschaft und Gesellschaft sicherheitstechnisch vorbereiten: Früher war das Wissen über Lieferanten, Mitarbeiter und Kunden, Material, Produktionsanlagen und Prozesse in den Köpfen der Menschen gespeichert. Künftig steckt dieses Wissen – das Kapital eines jeden Unternehmens – zusätzlich in seinen Algorithmen.

was 'X' über 'Y' 'denkt'

Dieses Wissen ist für die Geheimdienste interessant: „Mehr ist immer besser... Da Du Informationen nicht verknüpfen kannst, die Du nicht hast, versuchen wir grundsätzlich, alles zu sammeln, was wir sammeln können, und speichern es für immer.“ So ließ sich der frühere technische Direktor des US-Geheimdienstes CIA von der Zeitung „Independent“ zitieren – wenige Monate bevor Edward Snowden den Geheimdienstskandal 2013 öffentlich machte. Und: „Es liegt in sehr greifbarer Nähe, dass wir in der Lage sind, jede von Menschen generierte Information verarbeiten zu können.“

Der frühere Chef der CIA, David Petraeus, bestätigte 2012 die Überwachungsphantasien indirekt – die CIA würde die Menschen sogar dabei überwachen, wenn sie das Licht in ihrem Wohnzimmer mit Hilfe ihres „intelligenten“ Telefons einschalten. So scheinen die US-Dienste auch in Deutschland, Hardware zu manipulieren und Mitarbeiter des Kanzleramts auszuforschen. Das Ziel sei, so der Geheimdienstexperte James Bamford, zu wissen, was 'X' über 'Y' 'denkt'. Mit derart tiefer Detailkenntnis lässt sich wahlweise die öffentliche Meinung manipulieren oder auch der Ruf von Personen und Unternehmen „zerstören“, wie der Snowden-Vertraute Glenn Greenwald aus den NSA-Unterlagen zitiert.

Und es gibt mehr Zielgruppen, die die Daten leistungsfähiger Volkswirtschaften zu schätzen wissen. Udo Helmbrecht, Exekutiv-Direktor der ENISA, der Europäischen Behörde für Internetsicherheit glaubt: „Kriminelle gehen dahin, wo das meiste Geld zu holen ist“. Offenbar wird das an der Börse gewittert. Kriminelle sollen in die Systeme der PR-Agenturen Business Wire, Marketwired und PR Newswire eingedrungen und 150.000 unveröffentlichte Pressemitteilungen gestohlen haben. Mit diesen Insiderinformationen sollen sie dann lukrative Börsengeschäfte getätigt haben. So sollen sie illegale Profite in Höhe von 100 Mio. US-Dollar eingestrichen haben.

In Verschlüsselung investieren

Internationale Polizeibehörden warnen derweil vor immer aggressiveren Angriffsmaschen. Die sollen auch wegen der „internetbasierten Volkswirtschaften in Europa“ besonders gefährlich sein. „The Hacker News“ befürchten bereits, dass das „Internet der Dinge“ mit seinen angeblich intelligenten Autos, Uhren, Kühlschränken und sogar Herzschrittmacher Erpressern zum Opfer fallen könnten. Zu allem Überfluss sollen sich organisierte Verbrecherbanden kriminelle IT-Spezialisten „einkaufen“. Die Syndikate wollen Geld machen, Terroristen trachten nach möglichst großer Zerstörung: Die autonomen Autos könnten, so die US-Bundespolizei FBI, womöglich gar mit Sprengstoff beladen, zu autonomen Bomben mutieren. Oder es könnte jemand versuchen, der Bundesrepublik den Strom abzustellen. Die Liste möglicher Angriffsszenarien ist etwa so lang wie die Liste mit hunderttausenden Anwendungen im Google Play Store.

Wegducken gilt nicht mehr: Nicht nur Autohersteller, ihre Zulieferer, Banken, Bundes-, Landesbehörden, Kommunalverwaltungen, Krankenkassen, Telekomunternehmen und Versicherungen, sondern auch Ärzte, Anwälte, Autohändler, Immobilienmakler, Personal-, Steuer und Unternehmensberater müssen in Sicherheits- und Notfallkonzepte, physikalischen Einbruchschutz und kryptographische Verschlüsselung investieren.

Und damit die Beteiligten in Zukunft weder Unsinn reden noch anstellen, ist rollenspezifische Bildung notwendig. Denn künftig müssen alle, die an der Informationsgesellschaft mitwirken, für ihr Tun auch strafrechtlich gerade stehen – egal ob sich dabei um Entscheider in Politik und Wirtschaft oder um Menschen handelt, die auf Basis der Entscheidungen IT-Systeme entwickeln, implementieren, administrieren oder nutzen. Keine rechtsfreien Räume in der vernetzten Gesellschaft!